Neuentwickelte Software muss über ein exzellentes Zugangs-, Nutzer-, und mitunter Rollenmanagement verfügen. Zudem sollen Nutzer sich im besten Fall für alle Business-Anwendungen nur einmal einloggen müssen. Verwendet die eigene IT-Infrastruktur bereits LDAP, kann es sinnvoll sein, es auch für das Identity- und Access Management neuer Applikationen zu verwenden.

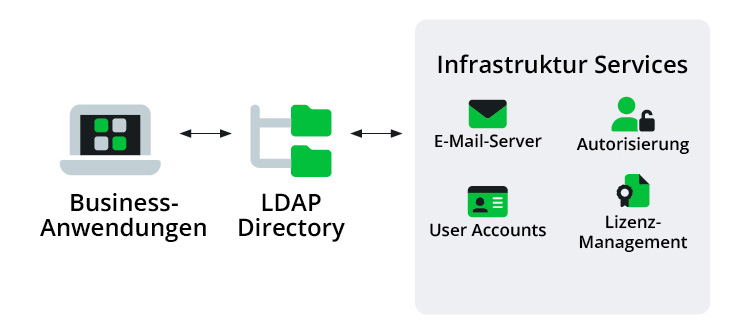

LDAP ist ein client-serverbasiertes Protokoll für den Zugriff, die Suche und die Verwaltung von Informationen in einem hierarchischen Verzeichnis. Typische Anwendungen sind Authentifizierung, Autorisierung, Adressbücher und Single Sign-On (SSO). LDAP arbeitet client-serverbasiert, wobei der Client Anfragen an den Server sendet, um Daten abzurufen oder zu aktualisieren. Die Daten im LDAP-Verzeichnis sind in einem baumartigen Strukturformat organisiert. Die Informationen sind in einzelnen Einträgen gespeichert, die durch Distinguished Names (DNs) eindeutig identifiziert werden. LDAP stellt im Grunde genommen eine Art Telefonbuch für Unternehmen dar, in dem Informationen über Benutzer, Gruppen und Ressourcen gespeichert werden.

Eine LDAP-Integration in eine Unternehmensanwendung ist insbesondere dann sinnvoll, wenn das Protokoll in der bestehenden IT-Landschaft bereits als strukturiertes und hierarchisches Verzeichnis für Benutzerinformationen, Gruppen und Ressourcen verwendet wird. Als Softwareentwicklungsunternehmen hat cronn nicht nur umfassende Erfahrung in der Entwicklung maßgeschneiderter Softwarelösungen, sondern auch in deren Erweiterung und Integration von Technologien wie LDAP. Die Integration von LDAP bietet eine Möglichkeit zur zentralen Verwaltung von Benutzerkonten, was die IT-Administration vereinfachen kann. LDAP ist jedoch nicht primär für umfassendes Identity Management über diverse Anwendungen hinweg konzipiert.

cronn verfügt über umfassende Expertise in der Integration beider Technologien und bietet Kunden maßgeschneiderte Lösungen, die genau auf die Bedürfnisse und Anforderungen Ihrer Projekte abgestimmt sind. Je nach konkretem Anwendungsfall kann entweder LDAP oder Keycloak geeigneter sein:

Die Integration von LDAP läuft in verschiedenen Schritten ab:

cronn ist ein erfahrener Partner, wenn es um die Integration von LDAP geht. Wir können unsere Kunden dabei unterstützen, ihre Benutzerauthentifizierung und -verwaltung effizient und sicher zu gestalten. Unser Team von Experten kann nicht nur LDAP, sondern auch Keycloak in von uns entwickelte Software implementieren, um eine umfassende Lösung für die Identitäts- und Zugriffsverwaltung bereitzustellen. Unsere praxiserprobten Methoden gewährleisten eine reibungslose Implementierung, die genau auf die individuellen Bedürfnisse und Anforderungen jedes Kunden zugeschnitten ist.

Entdecken Sie, wie KI Unternehmen bei der Extraktion von Daten unterstützen kann, indem sie Informationen automatisch ausliest.

Software sollte heute nach dem Prinzip „Zero Trust“ gebaut sein, um sicher zu sein! cronn zeigt, wie es geht!

Mit maßgeschneiderten Anwendungen von cronn melden Sie problemlos hunderte Kfz im Jahr an und ab.